| 浅析如何通过攻防对抗针对性加强防御阻击典型网络安全威胁(附图片) |

| 发布日期:2024-08-23 作者:张琪 字号:[ 大 中 小 ] |

|

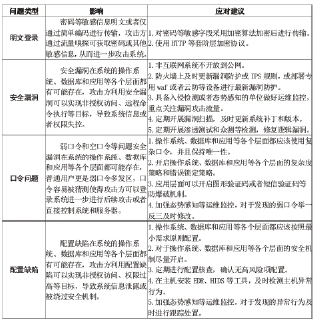

工作思考 本文探讨了网络安全攻防对抗中的防御阻击策略和方法。首先分析了当前网络安全威胁的类型和特点,指出企业普遍面临的六大网络威胁和四大技术缺陷,并针对这些威胁和缺陷提出了一系列针对性的防御措施,如威胁情报的获取与利用、预警响应机制的完善、研判分析能力的持续提升等。其次强调通过模拟或真实的网络攻防对抗,持续提升整体的防御阻击能力,并重点探讨了三方面针对性举措,包括联合多方生态伙伴获取情报、提前加强研究预判分析、技术专项加固等方法。 数字化智能化时代,网络具有“无国界性”和“超领土”的虚拟特性,已全面渗透到社会生活的各领域,日益成为政治、经济、文化的基础平台和神经系统。 ◆网络安全威胁分析与应对 当前网络安全威胁的类型和特点多种多样,随着技术的发展和网络环境的变化,新的威胁也在不断出现,常见的网络安全威胁通常包括:恶意软件(Malware)、钓鱼攻击(Phishing)、拒绝服务攻击(DoS/DDoS)、社会工程学攻击(Social Engineering)、零日漏洞(Zero-day Vulnerabilities)、高级持续性威胁(APT)、内部威胁(Insider Threats)、数据泄露(Data Breach)、供应链攻击(Supply Chain Attack)、物联网(IoT)设备攻击、云服务攻击、SQL注入攻击(SQL Injection)等。 近年来,在整个应对过程中,企业普遍面临着六大主要网络威胁,存在着四大典型技术缺陷。 面临的六大主要网络威胁类型包括:扫描探测,异常行为、恶意邮件木马病毒、暴力破解和威胁情报。面对这些网络威胁,可参考表1中的应对建议,加强日常针对性加固防护。 表1 而普遍存在的四大主要技术缺陷包括:明文登录、安全漏洞、弱口令/空口令和配置缺陷。针对这些缺陷,可参考表2中的应对建议,持续增强企业防护和处置能力。 表2 ◆通过网络攻防对抗,提升防御能力 为了应对以上威胁,企业需要采取全面的安全措施,尤其不断通过模拟或真实的网络攻防对抗,持续提升整体防御能力。 网络安全攻防对抗可以定义为攻击者(红队)和防守者(蓝队)之间的持续斗争,攻击者(红队)不断寻找网络系统的弱点进行攻击,而防守者(蓝队)则努力保护网络系统的安全不失陷。对于企业而言,除了实施网络攻击外,为了提高企业对网络安全威胁的防御能力,也可主动通过模拟攻防演练等形式,增强攻防对抗演练过程中,评估并提升网络安全防御措施,识别潜在的安全漏洞,并训练网络安全团队应对真实攻击的能力。 因此,如何有效地阻击攻击者的猛烈攻势,一直是企业即防守者需要日夜思考和应对的课题。如果把攻防演练看成一场没有硝烟的战争,那么在对抗过程中的情报获取能力、预警响应机制、有效防御阻击、提前研判分析等能力,将是决定这一对抗胜负的重要因素。 在此笔者和大家一起探讨几个典型的针对性做法。 1.联合多方生态伙伴,立体获取情报,及时预警处置 情报,一直是制胜“战场”的关键要素,再加上及时有效的预警处置机制,更会大大增加防守者(蓝队)在攻防对抗中的胜算。在情报获取和预警处置方面,可联合多方,建立立体的情报获取和预警处置机制。 第一方:兄弟企业。一般来讲,同行业、同级别的其他兄弟企业,网络安全建设与本单位具有一定的相似性,如果可以与兄弟企业之间建立威胁情报共享机制,组成联防战线,则能在攻击者对本企业开展攻击动作之前,抢占先机。例如:获悉某兄弟企业OA系统被攻击者打穿,通过联防战线,获悉该情报之后,企业可立刻安排人员对相关系统进行排查加固,紧急阻断可能的攻击来源,增加防御。 第二方:专业厂商。通常包括参与本企业信息化建设和网络安全建设的安全服务商、设备提供商、应用服务商等。这些专业厂商出于产品服务的角度,具有天生的积极主动性,会不遗余力地为企业在网络攻防的防守过程中,提供最新最全的威胁情报,并提供最快的应急响应速度。如果企业日常与专业厂商能建立起定期的、有效的预警通报机制和应急响应机制,那么在实际的网络攻防过程中,企业可获取到大量第一手高价值威胁情报,多款设备和应用都可在第一时间完成漏洞版本的更新和加固。同时,企业也可关注活跃的网络安全从业人员朋友圈的最新状态、个人公众号的最新文章、知识星球的最新讨论等碎片信息,并对这些信息进行整合研判,提取有价值的情报,为预警情报的全面完整性贡献力量。 第三方:监管单位。近年来,多个有关上级监管单位均从不同条线不同程度地加强了情报预警和通报工作的管理,组织建立协同机制,高效共享有关行业领域的网络安全风险情报,帮助企业与机制内成员单位共同形成网络安全共建、共享、共赢的局面。 第四方:内部组织。除了外部生态伙伴,内部多层级组织之间的协调联动同等重要。首先,在企业内要建立统筹指挥组织,明确归口管理部门,牵头协同办公环境、数据安全、员工管理、采购管理等各相关部门,搭建常态化沟通“桥梁”,从各相关业务管理条线协同预警处置;其次,面向各级下属企业,建立常态化信息通报机制,快速同步预警等信息,通过线上平台跟踪等,待办到人、跟踪闭环、不留盲区。 2.提前加强研究预判分析,技术专项加固,有效防御阻击 红队攻防手法是遵循一定规律、存在一定套路的。见招拆招的防御方式固然重要,但如果能针对预警日志的蛛丝马迹,提前模拟攻击手法,预判网络攻击行为可能涉及的工具和技术细节,并有针对性地提前布防,或许能够达到事半功倍的效果。本着“攻击思路模拟推演,加固应急同步推进”的指导思想,本文重点就态势感知、钓鱼测试、C2后渗透、外围破防等技术加固方面,加强针对性的防御阻击部署。 加强技防,感知态势。通过部署态感监测类工具,可以帮助企业网络安全从被动管理向主动监测防御转变;通过聚合云、网、端侧相关的资产、情报、流量、日志、漏洞等安全信息,可以在统一监测运营中心进行大数据分析和预警,在日常安全监测和网络攻防对抗中可发挥重要作用;通过建立7×24小时的值班运营机制,针对常规网络安全攻击可实现预警、防护、监控、分析、处置、溯源等能力,感知安全态势、预警安全威胁、发现异常行为。 钓鱼测试,防止社工攻击。社工,指社会工程学。运用社会工程学攻击一直是攻击者青睐的手法之一。通过发送邮件或微信进行钓鱼攻击,是近年来网络攻防对抗中常见且屡试不爽的“戏码”。为了加强此类阻断防护,在后台技术策略层面,企业可通过对邮件网关进行多样化的钓鱼邮件模拟训练和测试,不断完善邮件网关的自学习能力和模型数据库,开展专项BAS测试,重点针对绕过成功的钓鱼邮件样本,分析提取攻击特征并完善形成新的拦截规则。在员工个体层面,企业需要持续不断加强钓鱼邮件防范安全意识宣贯,并组织针对员工的钓鱼测试,让全体员工对防范钓鱼邮件、钓鱼微信有“主人翁”式参与感,并鼓励全员对可疑邮件、可疑微信进行举报反馈。通过“技防+人防”相结合的模式,钓鱼防范效果可明显提升。 有效阻断,防止C2后渗透。红队攻击中,最重要的一环是通过在目标内网建立支点,达成C2与目标内网环境的通联,进而横向渗透,扩展战果。通常攻击者后渗透使用的主流C2框架之一,主要是Cobalt Strike,相比前几年直接IP反连,目前更多使用云服务提供商的云函数来进行反连,该攻击方式可以有效规避内网的流量监测,隐藏攻击者的真实IP,给防御者的追踪溯源带来极大难度。对于防御者而言,直接封禁云函数域名的二级域名,在网络攻防对抗过程中是比较激进但效果明显的方式。在实际攻防对抗过程中,防守者一旦可提取到云函数域名的恶意样本可以直接封禁,即使有员工不小心点击了钓鱼的恶意样本或链接,也会因为已经被封禁无法访问,攻击者无法达到实现企业内网入侵“切口”的目的。 组合规则,防止外围破防。日常值守过程中,企业值班人员收到攻击者使用工具进行目录爆破的预警,可以通过对预警日志的分析,发现攻击者使用的目录爆破工具。较为简单的处置方式是匹配到包含该指纹的请求包,就直接封禁对应IP,或者更进一步,考虑将常用的几个目录爆破工具指纹一起生成封禁规则,并辅助增加同一IP地址对目标进行短时间大量访问即封禁的规则,通过多条规则的配合使用,更好地阻击攻击者目录爆破的行为。其他类似的方式还包括:针对攻击者对Java反序列化漏洞利用时,全局封禁常用的带外数据结果查看域名如DNSLOG、CEYE等。 ◆结束语 本文总结了网络攻防对抗过程中,作为企业防守者(蓝队),阻击攻击者(红队)网络攻击的一些思考和技术实践。通过联合多方生态伙伴立体获取情报、及时预警处置、加强技防感知态势、钓鱼测试防止社工攻击、有效阻断C2后渗透、组合规则防止外围破防等策略,企业可构建更为坚固的网络安全防御体系。这些思考和技术实践,旨在提升企业对网络安全威胁的防御能力,识别潜在的安全漏洞,并训练网络安全团队应对真实攻击的能力,希望能够为网络安全领域带来一些启发和实际应用价值。 (作者系集团数字化转型本部) |